Defense-In-Depth

Vad är Defense-in-depth

Defense-in-depth är en informationssäkringsstrategi som ger flera, redundanta defensiva åtgärder om en säkerhetskontroll misslyckas eller en sårbarhet utnyttjas. Den härstammar från en militär strategi med samma namn, som syftar till att fördröja förskottet av en attack, snarare än att besegra den med en stark försvarslinje.

försvar-djupgående cybersäkerhetsanvändningsfall inkluderar slutanvändares säkerhet, produktdesign och nätverkssäkerhet.

en motsatt princip till försvar i djupet kallas enkelhet-i-säkerhet, som fungerar under antagandet att för många säkerhetsåtgärder kan införa problem eller luckor som angripare kan utnyttja.

Defense-in-depth architecture: Layered security

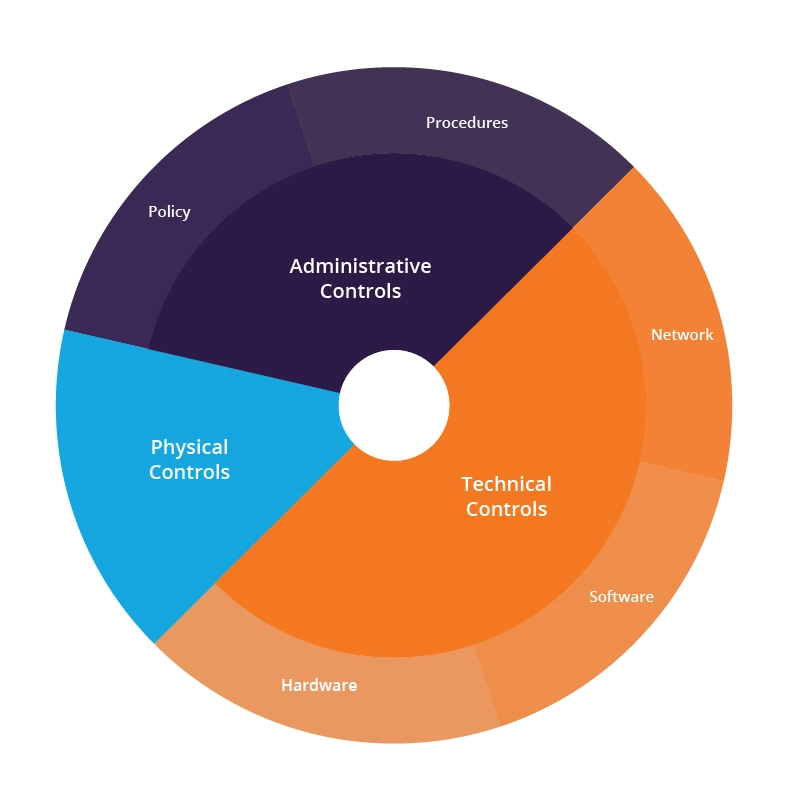

Defense-in-depth security architecture bygger på kontroller som är utformade för att skydda de fysiska, tekniska och administrativa aspekterna av ditt nätverk.

försvar i djup, skiktad säkerhetsarkitektur

- fysiska kontroller – dessa kontroller inkluderar säkerhetsåtgärder som förhindrar fysisk åtkomst till IT-system, såsom säkerhetsvakter eller låsta dörrar.

- tekniska kontroller-tekniska kontroller inkluderar säkerhetsåtgärder som skyddar nätverkssystem eller resurser med specialiserad hårdvara eller programvara, till exempel en brandväggsapparat eller antivirusprogram.administrativa kontroller-administrativa kontroller är säkerhetsåtgärder som består av policyer eller förfaranden riktade mot en organisations anställda, t.ex. instruerar användare att märka känslig information som ”konfidentiell”.

dessutom hjälper följande säkerhetslager till att skydda enskilda aspekter av ditt nätverk:

- Åtkomståtgärder – Åtkomståtgärder inkluderar autentiseringskontroller, biometri, tidsbestämd åtkomst och VPN.

- Workstation defenses-Workstation Defense åtgärder inkluderar antivirus och anti-spam programvara.

- dataskydd – dataskyddsmetoder inkluderar data i vila kryptering, hashing, säker dataöverföring och krypterade säkerhetskopior.

- Perimeter defenses – nätverk perimeter försvar inkluderar brandväggar, intrångsdetekteringssystem och intrångsförebyggande system.

- övervakning och förebyggande – övervakning och förebyggande av nätverksattacker innebär loggning och revision nätverksaktivitet, sårbarhetsskannrar, sandboxning och säkerhetsmedvetenhetsträning.

försvar-fördjupad informationssäkring: Användningsfall

i stort sett kan försvarsinriktade användningsfall delas upp i användarskyddsscenarier och nätverkssäkerhetsscenarier.

Webbplatsskydd

försvar-djupgående användarskydd innebär en kombination av säkerhetserbjudanden (t.ex. WAF, antivirus, antispam-programvara etc.) och utbildning för att blockera hot och skydda kritiska data.

en leverantör som tillhandahåller programvara för att skydda slutanvändare från cyberattacker kan bunta flera säkerhetserbjudanden i samma produkt. Till exempel förpackning tillsammans antivirus, brandvägg, anti-spam och integritetskontroller.

som ett resultat är användarens nätverk säkrat mot skadlig kod, webbapplikationsattacker (t.ex. XSS, CSRF).

nätverkssäkerhet

- en organisation skapar en brandvägg och krypterar dessutom data som flyter genom nätverket och krypterar data i vila. Även om angripare kommer förbi brandväggen och stjäl data krypteras data.

- en organisation skapar en brandvägg, kör ett Intrångsskyddssystem med utbildade säkerhetsoperatörer och distribuerar ett antivirusprogram. Detta ger tre lager av säkerhet – även om angripare kommer förbi brandväggen kan de upptäckas och stoppas av IPS. Och om de når en slutanvändardator och försöker installera skadlig kod kan den upptäckas och tas bort av antivirusprogrammet.

se hur Imperva Web Application Firewall kan hjälpa dig med djupgående försvar.

Imperva defense-djupgående lösningar

Imperva erbjuder en komplett svit av försvar i djup säkerhetslösningar, som ger flera försvarslinjer för att säkra dina data och nätverk.

våra datasäkerhetslösningar inkluderar databasövervakning, datamaskering och sårbarhetsdetektering. Samtidigt säkerställer våra webblösningar, det vill säga WAF-och DDoS-skydd, att ditt nätverk är skyddat mot alla applikationslagerattacker samt DDoS-attacker med rökskärm.