Oppdatere Liste Over Klarerte Rotsertifikater I Windows 10 / 8.1 / 7

Alle Windows-versjoner har en innebygd funksjon for automatisk oppdatering av rotsertifikater fra Microsofts webområder. SOM En Del Av Microsoft Trusted Root Certificate-Programmet vedlikeholder OG publiserer MSFT en liste over sertifikater For Windows-klienter og-enheter i det nettbaserte programdatabasen. Hvis det verifiserte sertifikatet i sertifiseringskjeden refererer til root CA som deltar i dette programmet, vil systemet automatisk laste ned dette rotsertifikatet Fra Windows Update-serverne og legge det til de klarerte.

Windows ber om fornyelse av TRUSTED root certificate lists (CTL) en gang i uken. Hvis Windows ikke har direkte tilgang Til windows Update-katalogen, vil systemet ikke kunne oppdatere rotsertifikatene, slik at en bruker kan ha noen problemer når du surfer på nettsteder (HVILKE SSL – sertifikater er signert av en ikke-klarert CA-se artikkelen om «Chrome SSL-feil: Dette nettstedet kan ikke gi en sikker tilkobling»), eller med å installere/kjøre signerte skript og apper.I denne artikkelen vil vi prøve å finne ut hvordan du manuelt oppdaterer listen over rotsertifikater i TrustedRootCA på isolerte nettverk eller datamaskiner/servere uten direkte Internett-tilkobling.

Administrere Klarerte Rotsertifikater I Windows 10

hvordan ser du listen over rotsertifikater på En Windows-datamaskin?

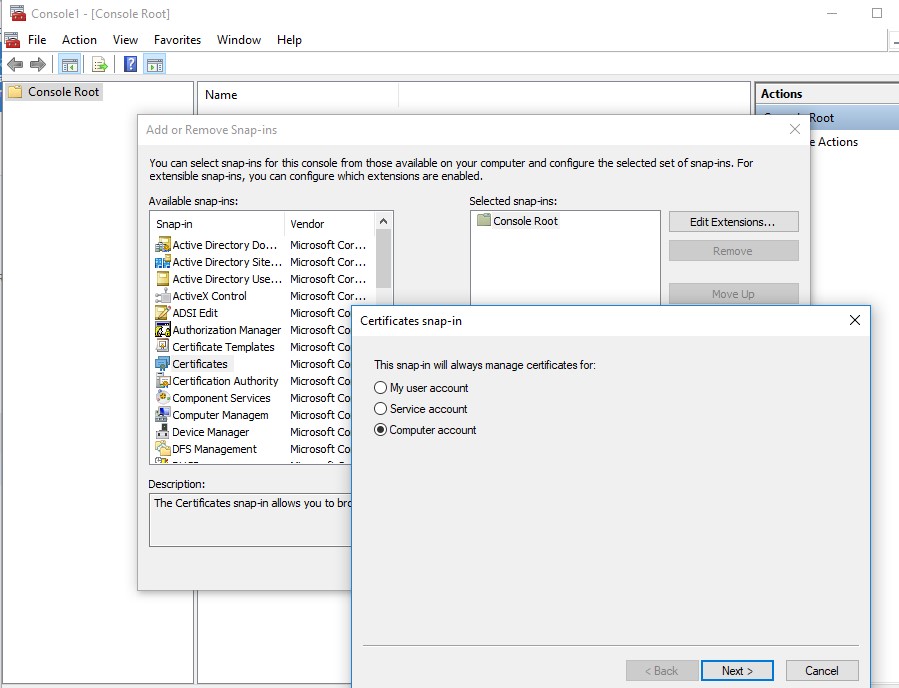

- hvis du vil åpne rotsertifikatlageret på en datamaskin som kjører Windows 10/8.1/7 / Windows Server, starter du mmc.fil – > Legg Til / Fjern Snapin-modul, velg Sertifikater (certmgr) i listen over snapin-moduler – > Legg til;

- Velg At du vil administrere sertifikater av lokal Datamaskin konto;

- Neste- > OK- > Ok;

- Utvid Sertifikatnoden- > Trusted Root Certification Authorities Store. Denne delen inneholder listen over klarerte rotsertifikater på datamaskinen.

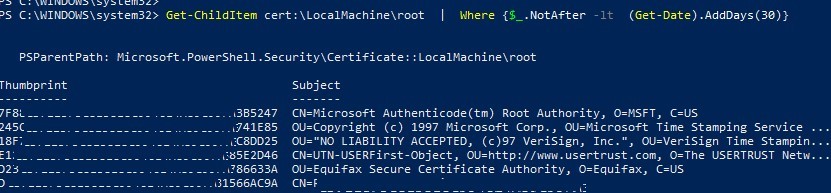

Du kan også få en liste over klarerte rotsertifikater med utløpsdatoer Ved Hjelp Av PowerShell:

Get-Childitem cert:\LocalMachine\root |format-list

du kan liste de utløpte sertifikatene, eller som utløper i de neste 30 dagene:

Get-ChildItem cert:\LocalMachine\root | Where {$_.NotAfter -lt (Get-Date).AddDays(40)}

i mmc-konsollen kan du vise informasjon om et sertifikat eller fjerne det fra klarerte.

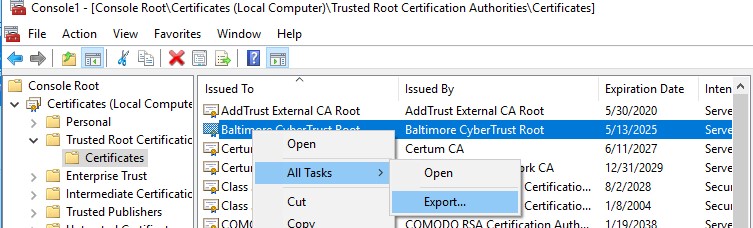

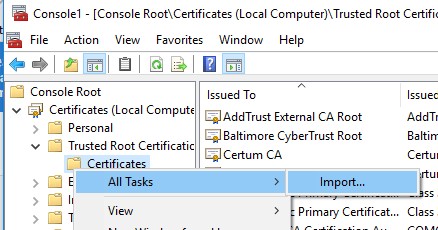

du kan manuelt overføre rotsertifikatfilen mellom Windows-datamaskiner Ved Hjelp Av Eksport / Import-funksjonen.

- du kan eksportere et sertifikat til en .CER-fil ved å klikke På Den og velge Alle Oppgaver -> Eksporter;

- du kan importere dette sertifikatet På en annen datamaskin Ved å bruke Alternativet Alle Oppgaver -> Import.

Rootsupd.exe Verktøyet

i Windows XP, rootsupd.exe verktøyet ble brukt til å oppdatere datamaskinens rotsertifikater. Listen over rot-og tilbakekalte sertifikater i den ble jevnlig oppdatert. Verktøyet ble distribuert som en separat oppdatering KB931125 (Oppdatering For Rotsertifikater). La oss se om vi kan bruke den nå.

- Last ned rootsupd.exe-verktøyet bruker følgende lenke http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/rootsupd.exe. For øyeblikket (2. August 2019) virker koblingen ikke, Kanskje Microsoft bestemte Seg for å fjerne den fra offentligheten. I dag kan du laste ned rootsupd.exe fra kaspersky.com nettsted – http://media.kaspersky.com/utilities/CorporateUtilities/rootsupd.zip;

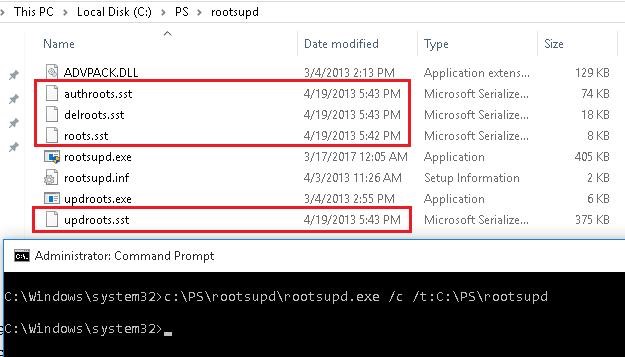

- for å installere Windows-rotsertifikatene, kjør bare rootsupd.exe-fil. Men vi vil prøve å undersøke innholdet mer nøye. Trekk ut sertifikatene fra den kjørbare filen med kommandoen:

rootsupd.exe /c /t: C:\PS\rootsupd

- Sertifikater lagres I SST-filer, som authroots.sst, delroot.sst, etc. For å slette / installere et sertifikat, kan du bruke følgende kommandoer:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

men som du kan se, ble disse sertifikatfilene opprettet 4. April 2013 (nesten et år før slutten Av offisiell støtte Til Windows XP). Siden da har verktøyet ikke blitt oppdatert og kan ikke brukes til å installere oppdaterte sertifikater. Litt senere trenger vi oppdateringenrøtter.exe-fil.

Certutil: Få Siste Rotsertifikater fra Windows Update

den nyeste versjonen Av Certutil.exe verktøy for å administrere sertifikater (tilgjengelig I Windows 10), lar deg laste Ned Fra Windows Update og lagre den faktiske rotsertifikatlisten TIL sst-filen.

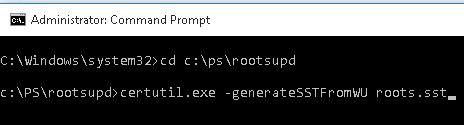

for å generere en sst-fil, kjør denne kommandoen med administratorrettigheter på en datamaskin som kjører Windows 10 og har direkte tilgang Til Internett:

certutil.exe -generateSSTFromWU roots.sst

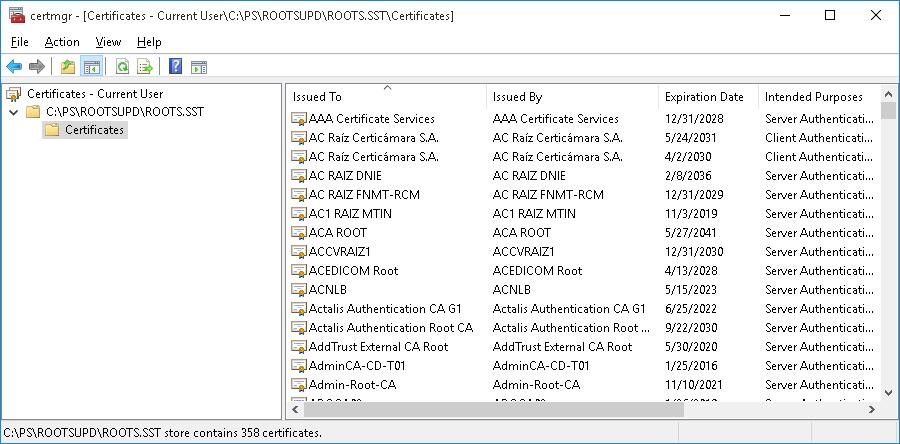

som et resultat vil EN SST-fil med oppdatert liste over rotsertifikater vises i målkatalogen. Dobbeltklikk for å åpne den. Denne filen er en beholder som inneholder klarerte rotsertifikater.

som du kan se, åpnes en kjent Snapin-modul For Sertifikatbehandling, hvorfra du kan eksportere noen av sertifikatene du har. I mitt tilfelle har det vært 358 elementer i listen over sertifikater. Det er åpenbart ikke rasjonelt å eksportere sertifikatene og installere dem en etter en.

certutil -syncWithWU. Sertifikatene som er oppnådd på denne måten, kan distribueres På Windows-klienter ved HJELP AV GPO. hvis du vil installere alle sertifikatene FRA sst-filen og legge dem til i listen over klarerte rotsertifikater på en datamaskin, kan Du bruke powershell-kommandoene:

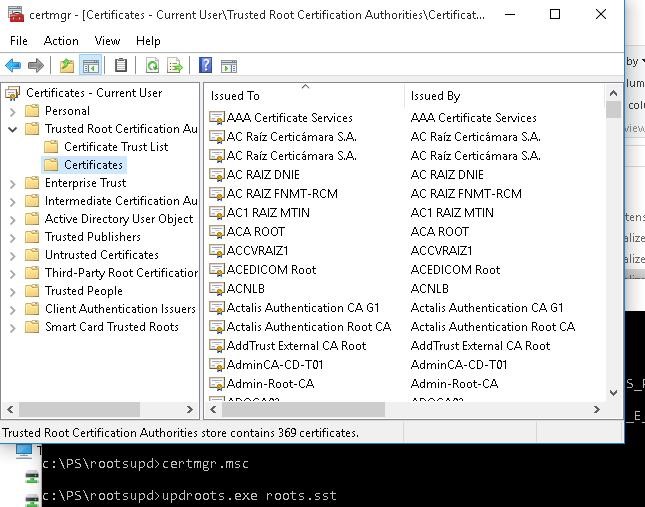

hvis du vil installere alle sertifikatene som er oppført i filen, bruker du updroots.exe (den ligger i røtteneoppd.exe-fil, som ble hentet ut i forrige avsnitt).

updroots.exe roots.sst

Kjør certmgr.msc snapin-modul og kontroller at alle sertifikater er lagt til I Trusted Root Certification Authority.