Aggiornamento elenco dei certificati root attendibili in Windows 10/8.1/7

Tutte le versioni di Windows dispongono di una funzione integrata per l’aggiornamento automatico dei certificati root dai siti Web Microsoft. Come parte del programma Microsoft Trusted Root Certificate, MSFT mantiene e pubblica un elenco di certificati per i client e i dispositivi Windows nel suo repository online. Se il certificato verificato nella sua catena di certificazione si riferisce alla CA principale che partecipa a questo programma, il sistema scaricherà automaticamente questo certificato principale dai server Windows Update e lo aggiungerà a quelli attendibili.

Windows richiede un rinnovo CTL (Trusted Root Certificate Lists) una volta alla settimana. Se Windows non dispone di un accesso diretto al Windows Update directory, il sistema non sarà in grado di aggiornare i certificati di origine, in modo che un utente può avere alcuni problemi durante la navigazione in siti web (quali certificati SSL sono firmati da un’autorità di certificazione non attendibile – vedi l’articolo su “Chrome errore SSL: Questo sito non possono fornire una connessione sicura”), o con l’installazione/esecuzione di script firmati e applicazioni.

In questo articolo, cercheremo di scoprire come aggiornare manualmente l’elenco dei certificati radice in TrustedRootCA su reti isolate o computer/server senza una connessione Internet diretta.

Gestione dei certificati root attendibili in Windows 10

Come visualizzare l’elenco dei certificati root di un computer Windows?

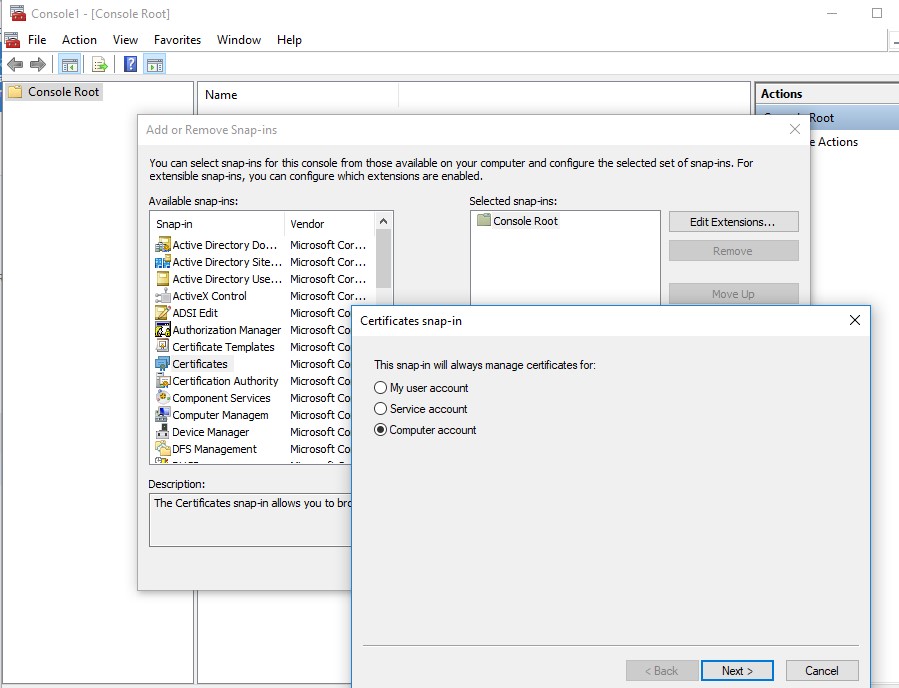

- Per aprire l’archivio certificati radice di un computer che esegue Windows 10/8.1/7 / Windows Server, avviare mmc.exe console;

- Selezionare File -> Aggiungi/Rimuovi Snap-in, selezionare Certificati (certmgr) nell’elenco di snap-in -> Aggiungi;

- Selezionare che si desidera gestire i certificati di account Computer locale;

- Next- > OK- > OK;

- Espandere il nodo Certificati- > Archivio delle autorità di certificazione root attendibili. Questa sezione contiene l’elenco dei certificati radice attendibili sul computer.

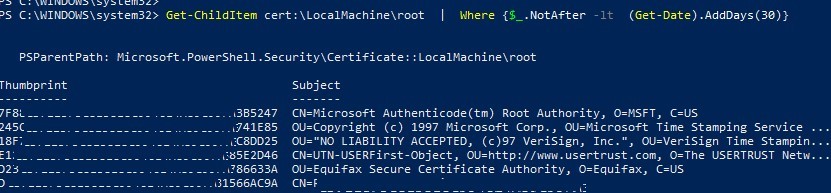

È anche possibile ottenere un elenco di certificati root attendibili con date di scadenza utilizzando PowerShell:

Get-Childitem cert:\LocalMachine\root |format-list

È possibile elencare i certificati scaduti o che scadono nei prossimi 30 giorni:

Get-ChildItem cert:\LocalMachine\root | Where {$_.NotAfter -lt (Get-Date).AddDays(40)}

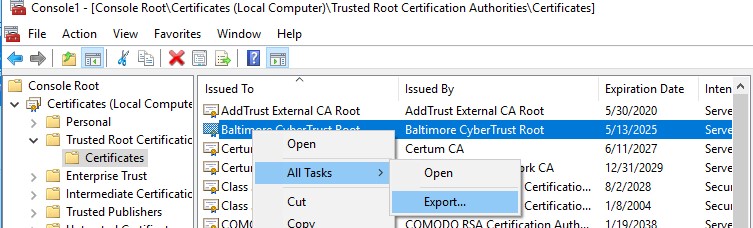

Nella console mmc, è possibile visualizzare informazioni su qualsiasi certificato o rimuoverlo da quelli attendibili.

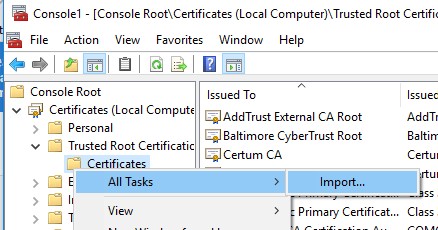

È possibile trasferire manualmente il file del certificato principale tra computer Windows utilizzando la funzione Esporta/Importa.

- È possibile esportare qualsiasi certificato in un .CER facendo clic su di esso e selezionando Tutte le attività- > Esporta;

- È possibile importare questo certificato su un altro computer utilizzando l’opzione Tutte le attività – > Importa.

Rootsupd.utility exe

In Windows XP, il rootsupd.l’utilità exe è stata utilizzata per aggiornare i certificati radice del computer. L’elenco dei certificati root e revocati in esso è stato regolarmente aggiornato. L’utilità è stata distribuita come aggiornamento separato KB931125 (Aggiornamento per i certificati radice). Vediamo se possiamo usarlo ora.

- Scarica il rootsupd.utility exe utilizzando il seguente link http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/rootsupd.exe. Al momento (2 agosto 2019) il link non funziona, forse Microsoft ha deciso di rimuoverlo dal pubblico. Oggi è possibile scaricare il rootsupd.exe da kaspersky.com website – http://media.kaspersky.com/utilities/CorporateUtilities/rootsupd.zip;

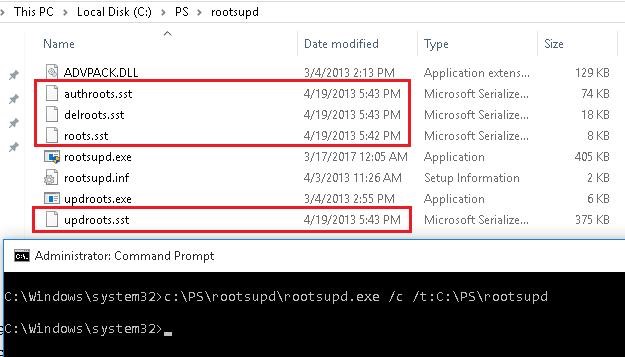

- Per installare i certificati root di Windows, basta eseguire rootsupd.exe. Ma cercheremo di esaminare il suo contenuto con più attenzione. Estrarre i certificati dal file eseguibile con il comando:

rootsupd.exe /c /t: C:\PS\rootsupd

- I certificati sono memorizzati in file SST, come le authroot.sst, delroot.sst, ecc. Per eliminare / installare un certificato, puoi utilizzare i seguenti comandi:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

Tuttavia, come puoi vedere, questi file di certificato sono stati creati il 4 aprile 2013 (quasi un anno prima della fine del supporto ufficiale di Windows XP). Pertanto, da allora l’utilità non è stata aggiornata e non può essere utilizzata per installare certificati aggiornati. Un po ‘ più tardi avremo bisogno dell’updroots.exe.

Certutil: Ottenere i certificati root più recenti da Windows Update

L’ultima versione di Certutil.strumento exe per la gestione dei certificati (disponibile in Windows 10), consente di scaricare da Windows Update e salvare l’elenco dei certificati radice effettivi nel file SST.

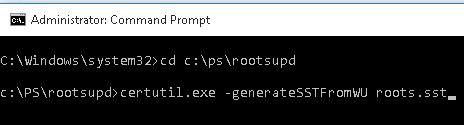

Per generare un file SST, eseguire questo comando con i privilegi di amministratore su un computer con Windows 10 e con accesso diretto a Internet:

certutil.exe -generateSSTFromWU roots.sst

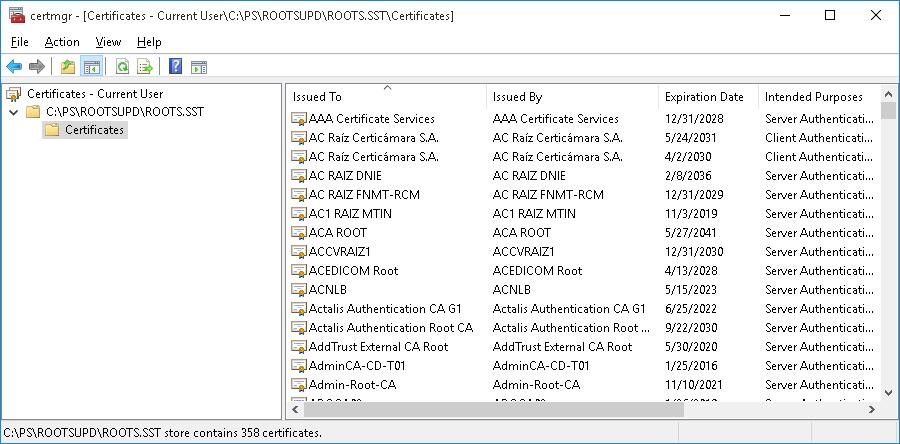

Di conseguenza, un file SST contenente l’elenco aggiornato dei certificati radice apparirà nella directory di destinazione. Fare doppio clic per aprirlo. Questo file è un contenitore contenente certificati radice attendibili.

Come puoi vedere, si apre uno snap-in di gestione dei certificati familiare, dal quale puoi esportare uno qualsiasi dei certificati che hai. Nel mio caso, ci sono stati 358 elementi nell’elenco dei certificati. Ovviamente, non è razionale esportare i certificati e installarli uno per uno.

certutil -syncWithWU. I certificati ottenuti in questo modo possono essere distribuiti su client Windows utilizzando GPO. Per installare tutti i certificati dal file SST e aggiungerli all’elenco dei certificati root attendibili su un computer, è possibile utilizzare i comandi PowerShell:

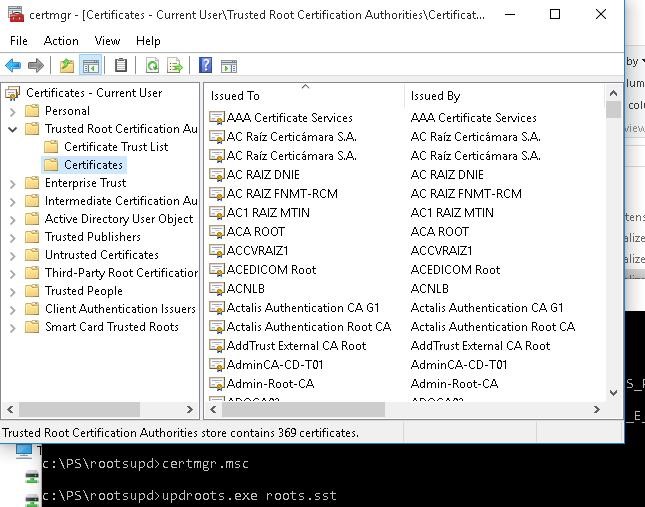

Per installare tutti i certificati elencati nel file, utilizzare updroots.exe (si trova nelle radiciaggiornare.file exe, che è stato estratto nella sezione precedente).

updroots.exe roots.sst

Esegui certmgr.msc snap-in e assicurarsi che tutti i certificati siano stati aggiunti all’autorità di certificazione root attendibile.