Defense-In-Depth

co to jest Defense-in-depth

Defense-in-depth to strategia zapewnienia informacji, która zapewnia wiele zbędnych środków obronnych w przypadku awarii kontroli bezpieczeństwa lub wykorzystania luki w zabezpieczeniach. Wywodzi się ze strategii wojskowej o tej samej nazwie, która ma na celu opóźnienie ataku, zamiast pokonania go jedną silną linią obrony.

Defense-in-depth cybersecurity zastosowania obejmują bezpieczeństwo użytkowników końcowych, projektowanie produktów i bezpieczeństwo sieci.

zasada przeciwstawna do obrony w głębi jest znana jako prostota w bezpieczeństwie, która działa przy założeniu, że zbyt wiele środków bezpieczeństwa może wprowadzić problemy lub luki, które atakujący mogą wykorzystać.

Architektura Defense-in-depth: warstwowe zabezpieczenia

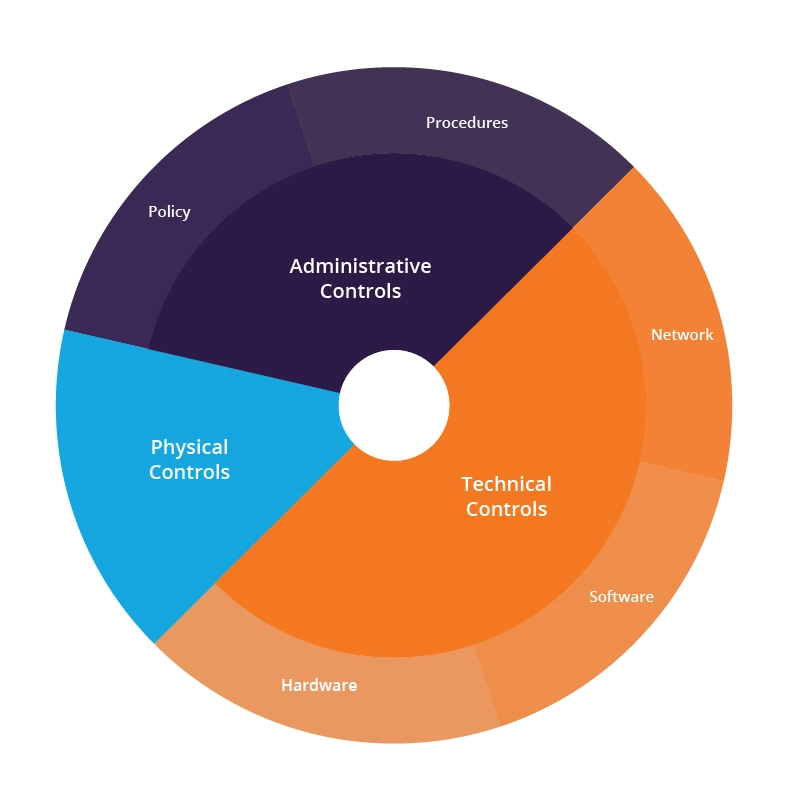

Architektura Defense-in-depth security opiera się na elementach sterujących zaprojektowanych w celu ochrony fizycznych, technicznych i administracyjnych aspektów sieci.

Defense in depth, warstwowa architektura bezpieczeństwa

- kontrole fizyczne – kontrole te obejmują środki bezpieczeństwa, które uniemożliwiają fizyczny dostęp do systemów informatycznych, takich jak strażnicy bezpieczeństwa lub zablokowane drzwi.

- kontrole techniczne-kontrole techniczne obejmują środki bezpieczeństwa, które chronią systemy sieciowe lub zasoby za pomocą specjalistycznego sprzętu lub oprogramowania, takiego jak urządzenie zapory sieciowej lub program antywirusowy.

- kontrole administracyjne-kontrole administracyjne to środki bezpieczeństwa składające się z polityk lub procedur skierowanych do pracowników organizacji, np. nakazujące użytkownikom oznaczanie poufnych informacji jako „poufne”.

dodatkowo następujące warstwy zabezpieczeń pomagają chronić poszczególne aspekty sieci:

- środki dostępu – środki dostępu obejmują kontrolę uwierzytelniania, dane biometryczne, dostęp czasowy i VPN.

- Workstation defenses-środki ochrony stacji roboczej obejmują oprogramowanie antywirusowe i antyspamowe.

- Ochrona danych-metody ochrony danych obejmują szyfrowanie danych w spoczynku, haszowanie, bezpieczną transmisję danych i szyfrowane kopie zapasowe.

- zabezpieczenia obwodowe – zabezpieczenia obwodowe sieci obejmują zapory sieciowe, systemy wykrywania włamań i systemy zapobiegania włamaniom.

- monitorowanie i zapobieganie – monitorowanie i zapobieganie atakom sieciowym obejmuje rejestrowanie i kontrolowanie aktywności sieciowej, Skanery luk w zabezpieczeniach, piaskownicę i szkolenie w zakresie świadomości bezpieczeństwa.

Obrona-dogłębne zapewnienie informacji: Przypadki użycia

Ogólnie rzecz biorąc, przypadki użycia w zakresie obrony można podzielić na scenariusze ochrony użytkowników i scenariusze bezpieczeństwa sieci.

Ochrona strony internetowej

Obrona-dogłębna ochrona użytkownika obejmuje kombinację ofert zabezpieczeń (np. WAF, oprogramowanie antywirusowe, Antyspamowe itp.) oraz szkolenia w zakresie blokowania zagrożeń i ochrony krytycznych danych.

dostawca dostarczający oprogramowanie do ochrony użytkowników końcowych przed cyberatakami może połączyć wiele ofert zabezpieczeń w tym samym produkcie. Na przykład pakowanie razem programów antywirusowych, zapory sieciowej, antyspamowych i kontroli prywatności.

w rezultacie sieć użytkownika jest zabezpieczona przed złośliwym oprogramowaniem, atakami aplikacji internetowych (np. XSS, CSRF).

bezpieczeństwo sieci

- Organizacja tworzy zaporę sieciową, a ponadto szyfruje dane przepływające przez Sieć i szyfruje dane w spoczynku. Nawet jeśli atakujący przedostaną się przez zaporę i wykradną dane, dane są szyfrowane.

- Organizacja tworzy zaporę ogniową, uruchamia system ochrony przed włamaniami z przeszkolonymi operatorami zabezpieczeń i wdraża program antywirusowy. Zapewnia to trzy warstwy bezpieczeństwa – nawet jeśli atakujący przedostaną się przez zaporę ogniową, mogą zostać wykryci i zatrzymani przez adresy IP. A jeśli dotrą do komputera użytkownika końcowego i spróbują zainstalować złośliwe oprogramowanie, może ono zostać wykryte i usunięte przez program antywirusowy.

Zobacz, W Jaki Sposób Imperva Web Application Firewall może Ci w tym pomóc.

Imperva defense-in-depth solutions

Imperva oferuje kompletny zestaw rozwiązań defense in depth security, zapewniając wiele linii obrony w celu zabezpieczenia danych i sieci.

nasze rozwiązania w zakresie bezpieczeństwa danych obejmują monitorowanie baz danych, maskowanie danych i Wykrywanie luk w zabezpieczeniach. Tymczasem nasze rozwiązania internetowe, takie jak WAF i Ochrona przed atakami DDoS, zapewniają, że Twoja sieć jest chroniona przed wszystkimi atakami w warstwie aplikacji, a także atakami DDoS w osłonie Dymnej.