Lijst met vertrouwde Basiscertificaten bijwerken in Windows 10/8. 1/7

alle Windows-versies hebben een ingebouwde functie voor het automatisch bijwerken van basiscertificaten van de Microsoft-websites. Als onderdeel van het Microsoft Trusted Root Certificate programma, MSFT onderhoudt en publiceert een lijst van certificaten voor Windows-clients en apparaten in de online repository. Als het geverifieerde certificaat in de certificeringsketen verwijst naar de root-CA die deelneemt aan dit programma, zal het systeem dit rootcertificaat automatisch downloaden van de Windows Update-servers en toevoegen aan de vertrouwde.

Windows vraagt een keer per week een CTL-verlenging (trusted root certificate lists) aan. Als Windows geen directe toegang heeft tot de Windows Update – map, kan het systeem de rootcertificaten niet bijwerken, dus kan een gebruiker problemen hebben bij het surfen op websites (welke SSL-certificaten zijn ondertekend door een niet-vertrouwde CA-zie het artikel over de “Chrome SSL-fout: deze site kan geen beveiligde verbinding bieden”), of bij het installeren/uitvoeren van ondertekende scripts en apps.

in dit artikel zullen we proberen uit te vinden hoe we de lijst met rootcertificaten in TrustedRootCA handmatig kunnen bijwerken op geïsoleerde netwerken of computers/servers zonder een directe internetverbinding.

vertrouwde basiscertificaten beheren in Windows 10

hoe de lijst met basiscertificaten van een Windows-computer bekijken?

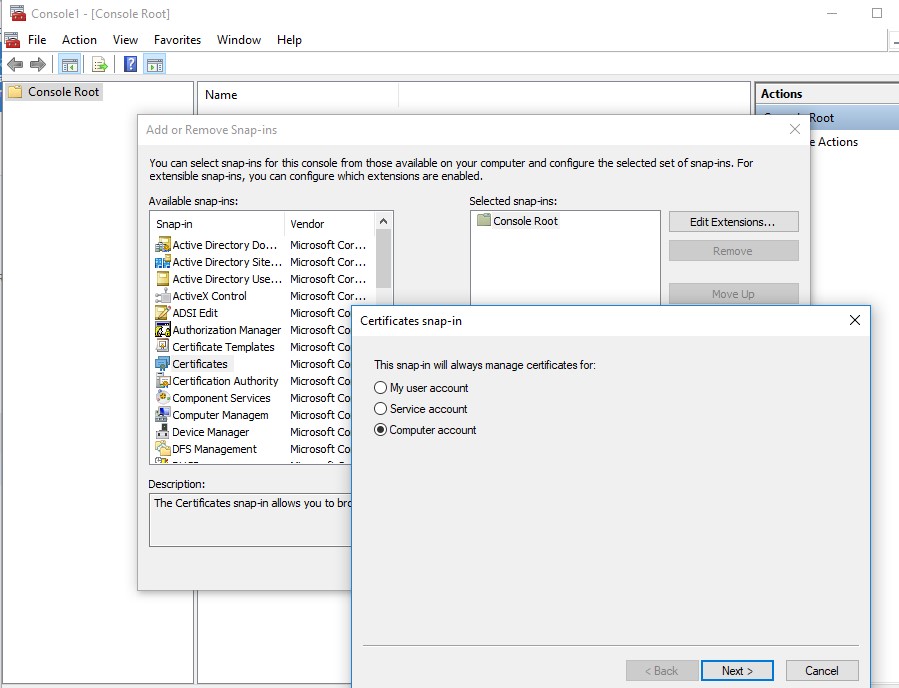

- start de mmc om het hoofdcertificaatarchief te openen van een computer waarop Windows 10/8.1/7/Windows Server wordt uitgevoerd.exe console;

- Selecteer bestand – > Module toevoegen / verwijderen, Selecteer certificaten (certmgr) in de lijst met modules – > toevoegen;

- Selecteer dat u certificaten van een lokaal computeraccount wilt beheren;

- volgende -> OK -> OK;

- vouw het Certificaatknooppunt uit -> opslag voor Vertrouwde basiscertificeringsinstanties. Deze sectie bevat de lijst met vertrouwde basiscertificaten op uw computer.

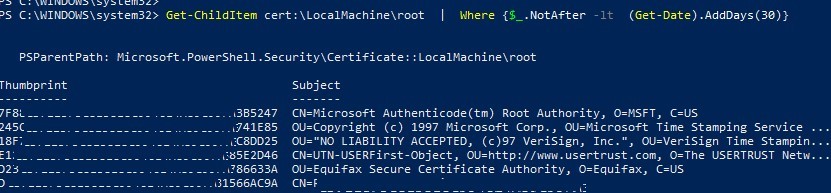

U kunt ook een lijst krijgen van vertrouwde rootcertificaten met vervaldatum met PowerShell:

Get-Childitem cert:\LocalMachine\root |format-list

u kunt een lijst maken van de verlopen certificaten, of die verlopen in de volgende 30 dagen:

Get-ChildItem cert:\LocalMachine\root | Where {$_.NotAfter -lt (Get-Date).AddDays(40)}

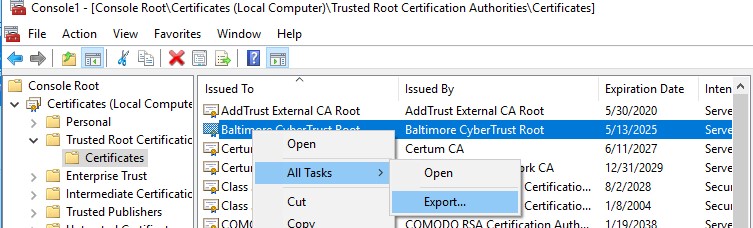

In de mmc-console kunt u informatie over elk certificaat bekijken of verwijderen uit vertrouwde certificaten.

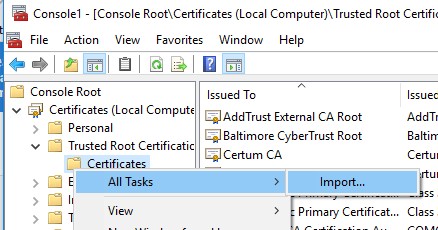

u kunt het hoofdcertificaatbestand handmatig overzetten tussen Windows-computers met de functie exporteren / importeren.

- u kunt elk certificaat exporteren naar a .CER-bestand door erop te klikken en alle taken te selecteren -> Export;

- u kunt dit certificaat importeren op een andere computer met de optie Alle taken -> importeren.

Rootsupd.exe Utility

in Windows XP, de rootsupd.exe utility werd gebruikt om de basiscertificaten van de computer bij te werken. De lijst met root-en ingetrokken certificaten werd regelmatig bijgewerkt. Het hulpprogramma werd gedistribueerd als een aparte update KB931125 (Update voor Root certificaten). Eens kijken of we het nu kunnen gebruiken.

- Download de rootsupd.exe utility met behulp van de volgende link http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/rootsupd.exe. Op dit moment (augustus 2, 2019) de link werkt niet, misschien Microsoft besloten om het te verwijderen uit het publiek. Vandaag kun je de rootsupd downloaden.exe van kaspersky.com website – http://media.kaspersky.com/utilities/CorporateUtilities/rootsupd.zip;

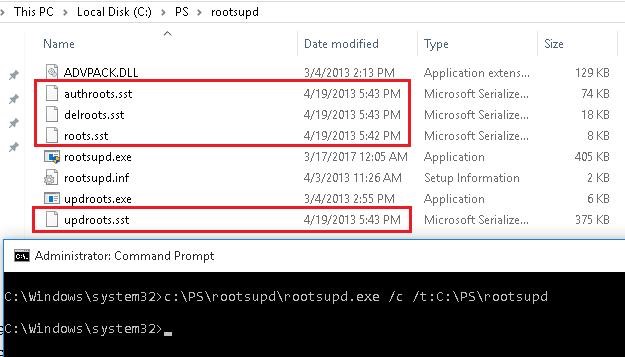

- om de Windows root certificaten te installeren, voer je gewoon de rootsupd uit.exe file. Maar we zullen proberen de inhoud ervan zorgvuldiger te onderzoeken. De certificaten uitpakken uit het uitvoerbare bestand met de opdracht:

rootsupd.exe /c /t: C:\PS\rootsupd

- certificaten worden opgeslagen in SST-bestanden, zoals authroots.sst, delroot.sst, enz. Om een certificaat te verwijderen/installeren kunt u de volgende commando ‘ s gebruiken:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

echter, zoals u kunt zien, werden deze certificaatbestanden aangemaakt op 4 April 2013 (bijna een jaar voor het einde van de officiële ondersteuning van Windows XP). Sindsdien is het hulpprogramma dus niet bijgewerkt en kan het niet worden gebruikt om up-to-date certificaten te installeren. Straks hebben we de updroots nodig.exe file.

Certutil: Laatste rootcertificaten ophalen van Windows Update

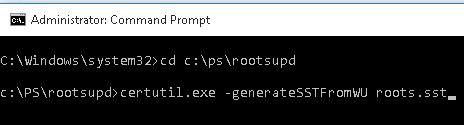

De nieuwste versie van de Certutil.exe tool voor het beheren van certificaten (beschikbaar in Windows 10), kunt u downloaden van Windows Update en sla de werkelijke root certificaten lijst naar het SST-bestand.

om een SST-bestand te genereren, voert u dit commando uit met de beheerdersrechten op een computer met Windows 10 en met directe toegang tot het Internet.:

certutil.exe -generateSSTFromWU roots.sst

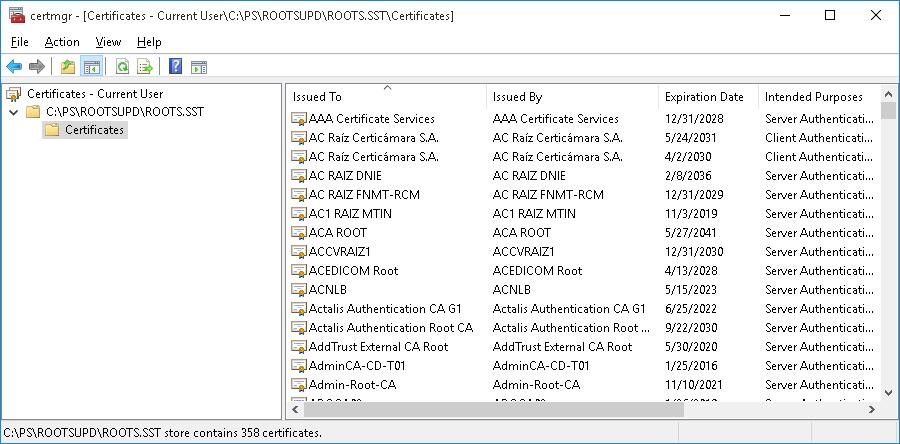

als gevolg hiervan zal een SST-bestand met een bijgewerkte lijst van rootcertificaten in de doelmap verschijnen. Dubbelklik om het te openen. Dit bestand is een container met vertrouwde basiscertificaten.

zoals u kunt zien, wordt een vertrouwde module voor Certificaatbeheer geopend, waaruit u alle certificaten kunt exporteren die u hebt. In mijn geval zijn er 358 items in de lijst van certificaten. Uiteraard is het niet rationeel om de certificaten te exporteren en ze één voor één te installeren.

certutil -syncWithWU. De certificaten die op deze manier worden verkregen, kunnen worden geïmplementeerd op Windows-clients met behulp van GPO. om alle certificaten uit het SST-bestand te installeren en toe te voegen aan de lijst met vertrouwde basiscertificaten op een computer, kunt u de PowerShell-opdrachten gebruiken:

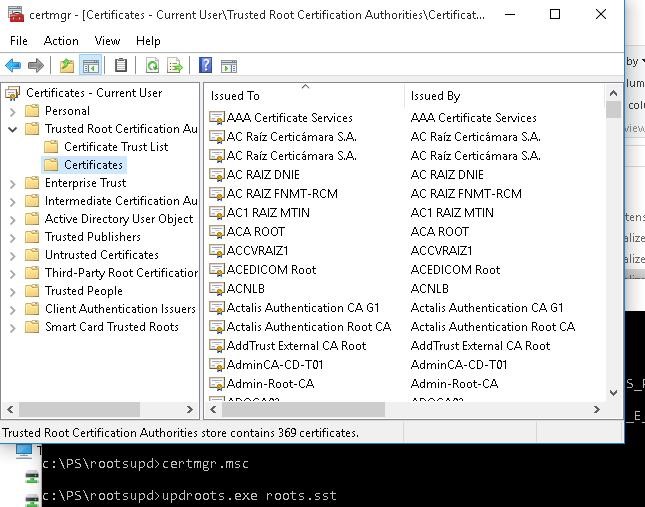

om alle certificaten in het bestand te installeren, gebruikt u de updroots.exe (het bevindt zich in de rootsupd.exe-bestand, dat werd geëxtraheerd in de vorige sectie).

updroots.exe roots.sst

voer het certmgr uit.MSc-module en zorg ervoor dat alle certificaten zijn toegevoegd aan de vertrouwde basiscertificeringsinstantie.