Defense-In-Depth

mikä on Defense-in-depth

Defense-in-depth on tiedonvarmistusstrategia, joka tarjoaa useita, tarpeettomia puolustustoimenpiteitä, jos turvaohjaus epäonnistuu tai haavoittuvuutta käytetään hyväksi. Se juontaa juurensa samannimisestä sotilasstrategiasta, jossa pyritään viivyttämään hyökkäyksen etenemistä sen sijaan, että se kukistettaisiin yhdellä vahvalla puolustuslinjalla.

puolustus-syvällisiä kyberturvallisuuden käyttötapauksia ovat muun muassa loppukäyttäjän turvallisuus, tuotesuunnittelu ja verkkoturvallisuus.

syvyyspuolustusta vastustava periaate tunnetaan simplicity-in-security-periaatteena, joka toimii olettaen, että liian monet turvatoimet saattavat tuoda mukanaan ongelmia tai aukkoja, joita hyökkääjät voivat hyödyntää.

Defense-in-depth architecture: Layered security

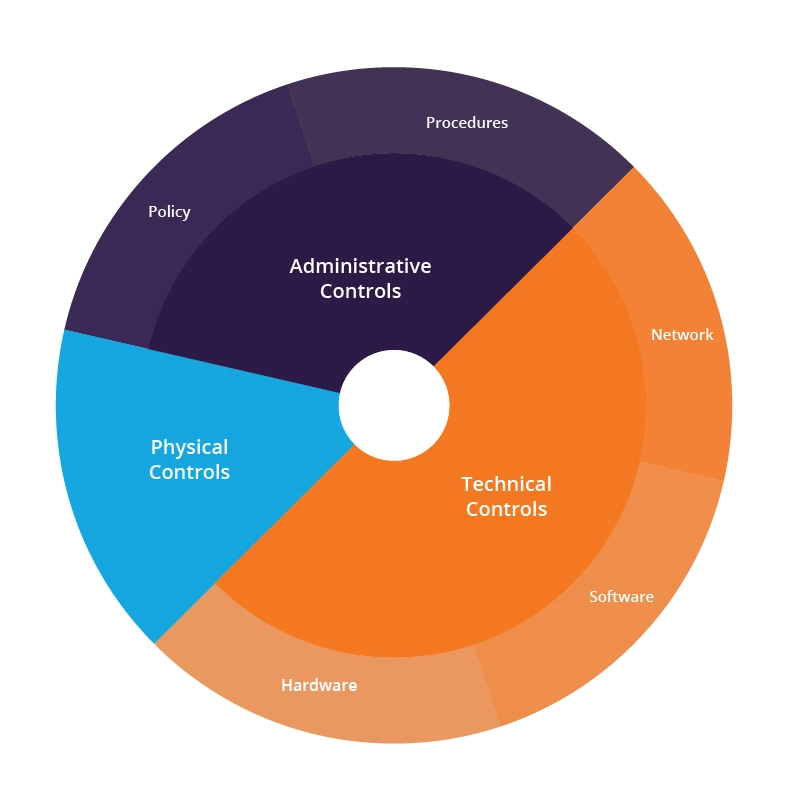

Defense-in-depth security-arkkitehtuuri perustuu kontrolleihin, jotka on suunniteltu suojaamaan verkon fyysisiä, teknisiä ja hallinnollisia puolia.

Defense in depth, layered security architecture

- Physical controls – näihin kontrolleihin kuuluvat turvatoimet, jotka estävät fyysisen pääsyn IT-järjestelmiin, kuten turvamiehet tai lukitut ovet.

- TEKNISET kontrollit – teknisiin kontrolleihin kuuluvat turvatoimet, joilla suojataan verkkojärjestelmiä tai resursseja käyttämällä erikoistunutta laitteistoa tai ohjelmistoa, kuten palomuurilaitetta tai virustorjuntaohjelmaa.

- hallinnolliset tarkastukset – hallinnolliset tarkastukset ovat turvatoimia, jotka koostuvat organisaation työntekijöihin kohdistuvista toimintatavoista tai menettelyistä, esim.ohjeistetaan käyttäjiä merkitsemään arkaluonteiset tiedot ”luottamuksellisiksi”.

lisäksi seuraavat tietoturvakerrokset auttavat suojaamaan verkon yksittäisiä puolia:

- Access measures – Access measures-Access measures include authentication controls, biometrics, timed access and VPN.

- Työasemapuolustukset – Työasemapuolustustoimenpiteitä ovat virustorjunta ja roskapostin vastainen ohjelmisto.

- Tietosuoja – tietosuojamenetelmiä ovat muun muassa tietojen salaus, tiivistys, turvallinen tiedonsiirto ja salatut varmuuskopiot.

- Kehäpuolustukset – verkon kehäpuolustuksia ovat muun muassa palomuurit, tunkeutumisen havaitsemisjärjestelmät ja tunkeutumisen ehkäisyjärjestelmät.

- Monitoring and prevention – verkkohyökkäysten seurantaan ja ennaltaehkäisyyn kuuluu verkkoaktiviteettien kirjaaminen ja auditointi, haavoittuvuuden Skannerit, hiekkanyrkkeily ja tietoturvatietoisuuskoulutus.

puolustus-syvällinen tiedonvarmistus: Käyttötapaukset

yleisesti ottaen puolustus-perusteelliset käyttötapaukset voidaan jaotella käyttäjäsuojausskenaarioihin ja verkon suojausskenaarioihin.

verkkosivujen suojaus

puolustus-perusteelliseen käyttäjäsuojaukseen liittyy tietoturvatarjonnan yhdistelmä (esim.WAF, antivirus, vakoiluohjelmisto jne.) ja koulutusta uhkien estämiseksi ja kriittisten tietojen suojaamiseksi.

toimittaja, joka tarjoaa ohjelmistoja loppukäyttäjien suojaamiseksi kyberhyökkäyksiltä, voi niputtaa useita tietoturvatarjouksia samaan tuotteeseen. Esimerkiksi pakkaaminen yhteen virustorjunta, palomuuri, roskapostin ja yksityisyyden valvonta.

tämän seurauksena käyttäjän verkko on suojattu haittaohjelmilta, verkkosovellushyökkäyksiltä (esim.XSS, CSRF).

verkon turvallisuus

- organisaatio perustaa palomuurin, jonka lisäksi se salaa verkossa virtaavan tiedon ja salaa levossa olevan tiedon. Vaikka hyökkääjät pääsisivät palomuurin ohi ja varastaisivat tietoja, tiedot salataan.

- organisaatio perustaa palomuurin, pyörittää Tunkeutumissuojausjärjestelmää koulutettujen tietoturvaoperaattoreiden kanssa ja ottaa käyttöön virustorjuntaohjelman. Tämä tarjoaa kolme suojauskerrosta – vaikka hyökkääjät pääsisivät palomuurin ohi, IPS voi havaita ja pysäyttää heidät. Ja jos he saavuttavat loppukäyttäjän tietokoneen ja yrittävät asentaa haittaohjelmia, se voidaan havaita ja poistaa antivirus.

Katso, miten Imperva-verkkosovelluksen palomuuri voi auttaa puolustuspelaamisessa.

Imperva defense-in-depth solutions

Imperva tarjoaa täydellisen puolustuslinjan syvällisiin turvallisuusratkaisuihin, jotka tarjoavat useita puolustuslinjoja tietojen ja verkon turvaamiseksi.

tietoturvaratkaisujamme ovat muun muassa tietokannan seuranta, tiedon peittäminen ja haavoittuvuuden havaitseminen. Samaan aikaan web facing-ratkaisumme, eli WAF-ja DDoS-suojaus, varmistavat, että verkkosi on suojattu kaikkia sovelluskerroksen hyökkäyksiä sekä savunäytön DDoS-hyökkäyksiä vastaan.